■本报首席记者 许琦敏

■过去20年间,量子保密通信的现实安全性已在逼近理想系统。目前学术界普遍认为与测量器件无关的量子密钥分发技术,加上自主设计和充分标定的光源可以抵御所有现实攻击

■正因为量子加密提供了理论上的绝对安全,使得人类追寻了几千年的绝对安全通信几近最终实现。而针对实际系统的物理安全漏洞问题的研究,正是为了这个绝对安全性变得更加可靠

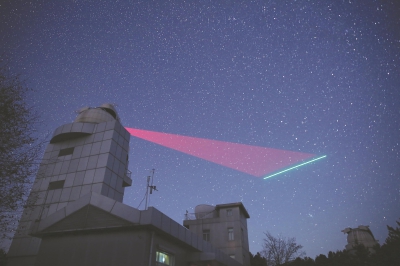

这几天,量子通信的“绝对安全”正受到新一波质疑,以“量子加密惊现破绽”“量子加密并非绝对安全”为题的帖子在网上广为流传。引发这波热议的,是上海交通大学物理与天文学院教授金贤敏公布在预印本arXiv网站上的一项工作:找到量子密钥分发实际系统中的一项物理漏洞,并提出了解决办法。

找到漏洞,是否意味着曾被认为“绝对安全”的量子加密方式存在安全隐患?昨天,我国量子通信领域领军人物、中国科学院院士潘建伟与四位在量子保密通信领域作出重要贡献的同行一起,通过微信公众号“墨子沙龙”发表《关于量子保密通信现实安全性的讨论》一文,对量子保密通信的现实安全性作出了回应:过去20年间,量子保密通信的现实安全性已在逼近理想系统。目前学术界普遍认为与测量器件无关的量子密钥分发技术,加上自主设计和充分标定的光源可以抵御所有现实攻击。

潘建伟同时在文中对某些自媒体的曲解和误读提出了批评:“在并不具备相关专业知识的情况下,炒作出一个吸引眼球的题目对公众带来误解,这对我国的科学研究和自主创新实在是有百害而无一利。”

寻找漏洞,很重要但也很常规

“从原理上说,量子加密的确是绝对安全的。但在具体应用中,不可避免会使用到设备,而设备却是可被攻击的。”一位业内人士告诉记者,从量子保密通信诞生的那一天起,理论和实验科学家就都在致力于为“不完美的现实系统”堵漏。

事实上,寻找物理系统上的漏洞,是量子加密领域一项非常重要的工作。就像微软视窗系统一样,总是不断会被人找出新漏洞,然后系统不断更新补丁堵上这些漏洞,任何一个系统都必须不断经历这种“挑刺”过程。因此,找各种方法、从不同角度攻击系统,就成为一种研究常态。

针对网上对于论文的曲解传播,金贤敏和论文第一作者庞晓玲在“墨子沙龙”上发表题为《声明:攻击是为了让量子密码更加安全》的文章,特别强调:“正因为量子加密提供了理论上的绝对安全,使得人类追寻了几千年的绝对安全通信几近最终实现。而针对实际系统的物理安全漏洞问题的研究,正是为了这个绝对安全

性变得更加可靠。”

新发现的漏洞已有解决办法

金贤敏研究组这次公布的工作,是从量子加密的源端找到了一个漏洞。

他们让一束激光扮演“密钥大盗”,反向打入产生量子密钥的光源。尽管携带密钥的光子在发出时是单个的,可事实上,人类还无法生产出完美的单光子发生器,因此光量子产生时总会有几个“同胞手足”。

“密钥大盗”如何下手?研究组想到了神不知鬼不觉地去改变光源的频谱,将其所产生的光子密钥引出来,再将频率改回原状——用这种方式来窃取密码有60%的成功率,因此他们认为,这对量子密钥是个潜在威胁。

同时,研究组在论文中也演示针对这一物理漏洞的解决办法:加上一个光隔离器,让激光在源端“只出不进”就行了。

不过,潘建伟在文中指出,按照这篇论文中的攻击方案,需要使用约1000瓦的激光反向注入。如此高能量的激光,无论是经典光通信还是量子通信器件都将被破坏——这就相当于直接用激光武器来摧毁通信系统,已经完全不属于通信安全的范畴。

报道耸人听闻误导公众

本来,金贤敏的这篇论文是一个漂亮的研究,却在某些自媒体耸人听闻的报道下,引发了公众不必要的疑虑。

潘建伟在《讨论》一文中,详细讲述了量子保密通信的现实安全性不断向理想状态逼近的过程。这其中有无数次理论与技术上的不断改进,而且“中国科学家在这一领域取得了巨大成就,在实用化量子保密通信的研究和应用上创造了多项世界纪录,无可争议地处于国际领先地位。”同时,他也表示,量子保密通信信息论可证的安全性已经成为国际量子信息领域的学界共识。

潘建伟说,过去一直不曾回应这类问题,是因为一直秉持“有不同观点,在有同行评议的学术期刊上表达”的原则。这次向公众做出解释后,“除非出现颠覆性的科学理论,我们将不再对此类问题专门回复和评论”。